Pengertian Hacker

Pengertian Hacker masih mengandung pro dan kontra. Ada yang menyebut hacker itu yang menemukan vulnerability, ada yang menyebut hacker itu orang yang melakukan eksploitasi terhadap system yang mengandung kelemahan / vulnerability.

Istilah Hacker dibagi menjadi:

- White – Hat à individu yang mempunyai keahlian melakukan tindakan hacking, namun digunakan untuk tujuan membangun dan memperkuat system security dari organisasi maupun personal. Kelompok White – Hat ini termasuk di dalamnya adalah para analisis security, atau konsultan security.

- Black – Hat à ditujukan kepada orang yang melakukan eksploitasi kelemahan system dengan tujuan untuk mendapatkan informasi atau data secara illegal, atau bahkan merusak seperti melakukan deface situs, pencurian data, penghapusan data, shutdown server korban, install backdoor, dan berbagai bentuk serangan lainnya seperti DoS (Denial of Service) yang membuat system tidak berfungsi atau dalam kata lainnya orang yang menggunakan keahlian hackingnya dengan tujuan merusak.

- Gray – Hat à kombinasi dari kedua di atas, di mana kadang kala tindakan mereka dapat merusak, di satu sisi juga membantu di dunia computing security.

Pengertian Script Kiddies

Script Kiddies à ditujukan untuk mereka yang tidak mempunyai keahlian khusus di bidang hacking. Mereka hanya meng-download hacking tools dari Internet dan kemusian mencoba melakukan hacking dengan tools tersebut.

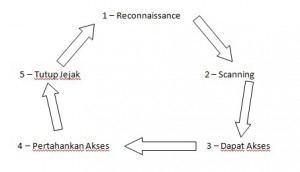

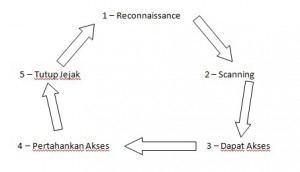

Fase-fase Hacking

1 Reconnaissance

Pada tahap ini yang dilakukan hacker adalah untu mencari informasi sebanyak-banyaknya mengenai calon korban. Fase reconnaissance juga sering dikenal dengan nama “Foot printing”.

Fase ini sangat membantu dalam proses hacking. Karena kita dapat mengetahui sang target menggunakan system apa dan kadang kala bisa menemukan vulnerability pada system tersebut sehingga mempermudah proses eksploit nantinya.

Informasi yang dikumpulkan atau objective dari fase ini adalah untuk mendapatkan antara lain:

- Nama Domain

- Kontak teknis dari organisasi tersebut: nama, posisi, alamat, nomor telepon.

- Alamat IP dari DNS Server dan server lainnya.

- Teknologi yang digunakan termasuk peralatan (device), system operasi, aplikasi, dan database.

- Lokasi fisik dari system tersebut.

- Informasi lainnya yang memudahkan dalam melakukan social engineering.

Pada fase ini ada berbagai trik non-teknis juga bisa diterapkan termasuk social engineering yaitu ‘dumpster diving’. Dumpster diving adalah tindakan untuk mendapatkan informasi dari calon korban dengan cara mencari di tempat pembuangan / sampah.

Apa yang dapat kita lakukan untuk meminimalisasi efek atau akibat yang bisa dilakukan oleh orang luar untuk melakukan reconnaissance / footprinting terhadap system kita.

Berikut ada beberapa tips yang dapat kita gunakan:

- Batasi informasi yang bisa diakses oleh public mengenai perusahaan dan internal perusahaan. Lakukan share informasi yang bersifat umum saja (general).

- Melakukan pengamanan untuk meng-eliminasi adanya informasi internal disebar atau ditampilkan ke public secara sengaja maupun tidak sengaja. Bisa diamankan dengan policy, guideline, best practice atau bahkan awareness training. Dan policy / guideline tersebut di-enforce (penerapan) dengan menggunakan tools message filtering seperti email filtering atau web filtering.

- Semua remote akses yang ada harus dikontrol penggunaannya, apabila tidak terlalu penting sebaiknya ditiadakan. Hal ini juga harus dikontrol melalui security policy perusahaan atau organisasi.

- Gunakan Intrusion Detection System (IDS) untuk deteksi usaha-usaha seperti traffic trace-route yang dilakukan.

- Blok UDP dan ICMP paket pada firewall yang terinstall di gateway.

- Rutin melakukan pengecekan terhadap file-file log di firewall atau server-server yang ada.

2 Scanning

Di fase sebelumnya, sang attacker telah mempunyai gambaran mengenai system target termasuk system operasi yang digunakan, siapa system adminnya, perkiraan topologi jaringan khususnya server-server ataupun host yang menggunakan alamat IP public (Internet), policy, dan informasi lainnya yang dipublikasikan.

Fase ini merupakan fase yang paling menarik khususnya bagi hacker. Dan bagi para security administrator, tujuan kita adalah mengetahui proses yang dilakukan sehingga kita bisa mengambil langkah pencegahan.

Teknik, tool dan procedure yang digunakan tergantung dari level keahlian yang melakukan karena beberapa tool menggunakan scripting. Namun ada tool seperti nmap, nessus, saint, samspade yang cukup gampang untuk digunakan dan free alias gratis.

2.1 War Dialer Scanning

Untuk mengetahui nomor telepon yang digunakan untuk voice / komunikasi suara, fax, atau modem kita dapat menggunakan metode war dialing. Metode ini merupakan metode yang sangat klasik, dengan metode ini seorang hacker dapat melakukan scanning modem dengan meng-dial ribuan nomor hanya dengan menggunakan satu computer dan satu line telepon. Terdapat banyak tools seperti PBX scanner, SuperDialer, Dialing Demon, ToneLoc, THC-Scan 2.0, namun penulis akan menggunakan PhoneSweep yang dapat di-download di www.sandstorm.net.

Penulis akan mengambil secara acak satu nomor dengan awalan 63367xx artinya dua nomor terakhir itu yang akan dimulai dari 01 – 99. PhoneSweep akan men-dial dari satu nomor ke nomor yang lain. Dari hasil scan ke nomor 63367xx, terlihat berbagai status dari timeout, busy, voice, no facsimile, fax dan carrier. Status tersebut menunjukkan

- Voice artinya bahwa sewaktu PhoneSweep men-dial ke nomor tersebut dan ada yang menjawab panggilan tersebut.

- Busy dan Timeout menunjukkan bahwa teleponnya sedang digunakan dan timeout adalah tidak ada yang menjawab.

- Fax adalah bahwa nomor itu digunakan untuk mesin fax.

- No_Facsimile – menyatakan bahwa scanning nya belum selesai dikerjakan

- Carrier – status inilah yang kita cari, bahwa ada respon dari modem tersebut

Bagaimana kita dapat menangkal terhadap serangan war-dialing:

- Set Modem Policy. Perlu adanya policy, prosedur atau guideline dalam menentukan cara modem disetup di lingkungan kita. Apabila ada modem pool di perusahaan atau organisasi, sebaiknya di-review ulang penggunaannya atau di-hardening dengan menggunakan VPN (Virtual Private Network). Atau ditambahkan fasilitas call-back dengan nomor yang sudah di-register sesuai dengan nomor telepon pengguna.

- Training User. Fase ini sangatlah penting di dalam penerapan security di internal. Karena security tidak hanya mencakup kalangan departemen IT saja, namun mencakup seluruh user yang ada dalam organisasi atau perusahaan tersebut. Oleh sebab perlu adanya pembelajaran / training sehingga mereka semua ‘aware’ terhadap security ini terutama yang berkaitan dengan penggunaan modem.

- Dial-Out saja. Apabila ternyata dari keperluan bisnis mengharuskan adanya penggunaan modem untuk koneksi ke kantor cabang atempat remote lainnya. Maka mungkin satu hal yang bisa menjadi pertimbangan adalah penggunaan modemnya hanya untuk Dial-Out alias dial ke luar, dan bukan untuk menerima panggilan (Dial-In).

- Gunakan teknik yang sama. Kita dapat menggunakan teknik yang sama dengan melakukan pengecekan langsung terhadap range nomor telepon perusahaan / organisasi untuk menemukan adanya modem yang terpasang tanpa sepengetahuan kita sebelum ditemukan oleh orang lain.

- Pengecekan Manual.Hal terakhir yang mungkin dilakukan dan paling merepotkan adalah lakukan pengecekan dari meja ke meja, dari computer ke computer.

2.2 Port Scanning

Port scanning merupakan salah satu teknik scanning paling populer di dunia yang digunakan untuk menemukan port-port yang OPEN. Port-port tersebut juga mencerminkan service yang lagi aktif pada server / host yang di-scan. Dengan metode ini pulalah sang hacker bisa mencari tahu kelemahan atau ’vulnerability’ dari service yang sedang aktif. Port scanning dilakukan dengan tujuan utama yaitu untuk mengetahui services yang running pada suatu host. Pada saat melakukan browsing di Internet, Internet browser kita mengambil data dari web server yang kita kunjungi melalui port 80. Contoh lainnya adalah untuk pengiriman email menggunakan SMTP via port 25.

Untuk contoh penggunaan Port scanning, penulis menggunakan program nmap yang tersedia dalam under Linux maupun windows. Cara yang paling mudah adalah dengan menggunakan SuperScan dari Foundstone, www.foundstone.com.

Bagaimana mengatasi port scanning:

- Implementasi Stateful Packet Filtering Firewall

- Blok semua port yang tidak digunakan atau matikan services yang tidak diperlukan.

- Filter Paket ICMP terutama tipe 3 dan 8, untuk tipe paket dari ICMP.

- Melakukan monitoring aktivitas jaringan secara aktif.

3 Dapatkan Akses – System Hacking

Sesudah hacker melakukan scanning dan menemukan pintu masuk (port) ke sistem target dan sudah mengetahui kelemahan melalui vulnerability scanning. Maka tahap selanjutnya adalah mencoba masuk ke sistem tersebut atau dengan kata lain mendapatkan akses.

Ada beberapa cara untuk mendapatkan akses ke sistem target yaitu:

- Masuk secara fisik

- Eksploitasi kelemahan sistem yang belum di patch yang berhasil ditemukan

- Memanfaatkan kesalahan dalam programming software misalnya buffer-overflow exploit. Atau kurangnya / lemahnya validasi input pada program.

- Mekanismepenyimpanan user-id dan password yang lemah.

3.1 Cracking Password

Pada bagian ini sangat penting dalam mendapatkan akses ke sebuah sistem terutama untuk mendapatkan akses super-user account. Semakin pendek password, semakin cepat atau semakin sedikit waktu yang dibutuhkan untuk di-crack. Dan semakin kombinasinya misalnya hanya berupa abjad saja juga akan lebih cepat di-crack dibandingkan dengan kombinasi antara abjad dan nomor.

Mengapa perlu menggunakan password yang unik seperti dengan menggunakan karakter unik %$#^, alasan utamanya adalah untuk membuat sistem lebih aman (secure) dalam ruang lingkup password. Meskipun strong password sendiri tidak bisa menjamin bahwa sistem kita akan aman tapi setidaknya lebih sulit untuk diexploit dari segi password cracking.

Ada banyak cara dan metode yang bisa digunakan untuk meng-crack password ini misalnya melalui media ’war dialer’ dimana hacker akan mencoba menemukan pintu masuk dari modem dan selanjutnya menebak user-id beserta passwordnya.

Bagaimana hacker dapat mengetahui user-id tersebut?Salah satu caranya bisa dikombinasikan dengan ’social engineering’. Kadang kala password dapat ditebak dengan mudah. Dan bahkan dibiarkan default atau bahkan tidak diberi password.

Password masih menjadi issue tersendiri di dunia IT. Karena masih banyak perusahaan yang bergantung kepada password sebagai pertahanan terdepan terhadap serangan hack. Masalah lainnya terhadap password ini adalah kebanyakan sistem yang dibuat vendor mempunyai backdoor berupa user-id dan password yang default. Misalnya user-id ’admin’ dan passwordnya ’admin’. Dan masalah utamanya adalah password yang default ini kadang tidak diubah, yang mungkin dengan beberapa alasan seperti berikut:

- Tidak tahu bahwa ada user-id dan password default sehingga tidak dimatikan atau diubah

- Dari sisi yang lain, sengaja tidak dimatikan defaultnya agar vendor sewaktu-waktu bisa mengakses ke sistem tersebut apabila terdapat masalah.

- Kebanyakan administrator tidak ingin mengalami masalah di mana mereka tidak bisa akses ke sistem mereka sendiri sehingga membuat account tambahan dengan password yang gampang untuk diingat. Atau mungkin bahkan ’share’ password tersebut dengan rekan kerja dan bahkan mungkin ditulis di kertas dan ditempelkan di monitor.

Beberapa hal atau point sebuah password dikategorikan lemah :

- Panjang password kurang dari 8 karakter

- Menggunakan kata-kata yang gampang ditebak

- Menggunakan kata-kata yang terdapat di dalam kamus / dictionary sehingga dapat ditembus dengan menggunakan ’dictionary attack’

- Menggunakan nama-nama umum seperti nama istri, suami, anak, binatan peliharaan, tanggal lahir, nomor telepon, istilah-istilah umum dan infformasi personal lainnya yang dapat ditebak

Ada beberapa metode yang dapat digunakan untuk meng-crack password dan metode-metode ini sudah built-in di dalam tools untuk cracking password:

Serangan ini menggunakan metode dictionary (kamus), maka crack password jenis ini melibatkan file sebagai database yang memuat kata-kata umum yang biasa digunakan. Tools terkenal untuk crack password yang salah satunya menggunakan metode ini seperti L0pthcrack dan John The Ripper

Metode ini terbilang lambat, karena tools crack password akan mencoba semua kemungkinan kombinasi dari abjad, nomor, karakter spesial untuk mendapatkan password yang sebenarnya. Namun biasanya kita dapat memilih menggunakan abjad saja atau kombinasi antara abjad dan nomor.

Hybrid atau campuran merupakan kombinasi dari teknik dictionary dan brute force. Namun biasanya urutannya dimulai dari dictionary dulu.

Social engineering sama sekali tidak menggunakan hacking tools. Social engineering menggunakan metode persuasif atau memanfaatkan kelemahan sisi manusia apalagi orang Indonesia yang pada dasarnya suka membantu, untuk mendapatkan informasi sesuai yang ditargetkan dari si hacker.

Metode ini sederhana untuk diterapkan yaitu melihat rekan kerja kita mngetikkan password melaui komputernya, Shoulder (bahu) berarti pada saat mereka mengetikkan password, kita berdiri di sampingnya dan melihat melewati bahunya.

Teknik ini pernah di-praktekkan oleh sang hacker legendaris yaitu Kevin Mitnik. Di mana dia juga mencari informasi melalui tong sampah korbannya. Jangan meremehkan hal yang satu ini karena banyak informasi yang bisa didapatkan melalui teknik seperti ini seperti memo perusahaan, print-out user-id dan bahkan password.

4 Maintaining Access

Pada tahap ini, sesudah hacker mendapatkan akses ke sistem korbannya. Maka selanjutnya hacker tersebut akan mencoba untuk mempertahankan akses di sistem tersebut. Misalnya seorang hacker setelah berhasil menembus dan mendapatkan akses ke satu server katakan server Linux, umumnya target utama adalah mendapatkan superuser akses atau account ’root’ atau ’administrator’ setelah mendapatkannya, maka sang hacker akan mencoba mempertahankan akses di server tersebut dengan cara membuat ’backdoor’. Sehingga kapanpun hacker itu perlu akses ke server tersebut bisa dilakukan melalui backdoor tersebut. Backdoor ini terkadang sulit untuk dideteksi keberadaannya di dalam sistem.

Namun backdoor yang berupa trojan-horse sudah dapat dideteksi oleh program-program anti-virus, anti-spyware maupun sistem intrusion detection. Yang sulit adalah file sistem seperti contohnya ’ls’ yang merupakan command untuk menampilkan isi direktori di sistem *Nix. Ada banyak program backdoor yang tidak terlihat di Task Manager. Itulah salah satu trik atau cara untuk menyembunyikan program backdoor yang berjalan. Cara kerja program-program seperti tersebut dikenal sebagai ’Rootkit’.

Rootkit dapat melakukan hal-hal berikut ini:

- Menyembunyikan proses supaya tidak terlihat misalnya di Task Manager nya Windows maupun di Nix atau Linux dengan command ’ps –ef’.

- Menyembunyikan file

- Menyembunyikan registry entry

- Dapat berfungsi sebagai soft-keylogger untuk meng-intercept ketikan pada sistem konsol.

- Dapat meng-interupsi command debug, sehingga menyebabkan ’blue screen’

- Dapat mengalihkan file exe

- Mengecoh event log dengan patch sehingga event tertentu tidak akan dilog

5 Covering Tracks

Fase terakhir sesudah hacker meng-hack satu sistem selanjutnya adalah mencoba menghapus atau menghilangkan bukti atau jejak supaya tidak bisa terlacak polisi.

Langkah inipun sama akan dilakukan oleh seorang hacke, jejak yang ditinggalkan mereka umumnya disimpan dalam yang namanya file log seperti contoh kalau di sistem operasi windows, bisa dilihat melalui Event Viewer. Log-log yang ada bisa memuat informasi kapan sistem tersebut diserang, bagaimana mereka menyerang, dan sukses tidaknya serangan tersebut.

Itulah mengapa seorang security maupun system admin perlu melakukan pengecekan terhadap sistem log yang ada secara rutin baik itu system log, firewall log, sistem intrusi deteksi log, dan sistem akses lainnya. Dan salah satu metode security forensik adalah melakukan analisa terhadap log-log seperti ini. Para security forensik akan mengumpulkan semua log yang ada di sistem yang sudah di-hack, yang apabila ternyata sudah dihapus oleh hacker, mereka akan menggunakan tool untuk melakukan recovery data yang sudah dihapus.

Hacker biasanya menggunakan rootkit yang membuat sistem untuk tidak melakukan logging atau mematikan system auditing. Salah satu utility yang ada di NT Resource Kit bisa digunakan untuk mematikan system auditing yaitu auditpol.exe. Auditpol.exe ini dijalankan melalui command line sehingga apa yang dilakukan seterusnya tidak akan di-log di system log.

Macam-macam Virus yang ada di dunia IT:

1. Trojan

Trojan horse atau Kuda Troya atau yang lebih dikenal sebagai Trojan dalam keamanan komputer merujuk kepada sebuah bentuk perangkat lunak yang mencurigakan (malicious software/malware) yang dapat merusak sebuah sistem atau jaringan. Tujuan dari Trojan adalah memperoleh informasi dari target (password, kebiasaan user yang tercatat dalam system log, data, dan lain-lain), dan mengendalikan target (memperoleh hak akses pada target).

Trojan berbeda dengan jenis perangkat lunak mencurigakan lainnya seperti virus komputer atau worm karena dua hal berikut:

- Trojan bersifat “stealth” (siluman dan tidak terlihat) dalam operasinya dan seringkali berbentuk seolah-olah program tersebut merupakan program baik-baik, sementara virus komputer atau worm bertindak lebih agresif dengan merusak sistem atau membuat sistem menjadi crash.

- Trojan dikendalikan dari komputer lain (komputer attacker).

Ada banyak jenis Trojan berdasarkan teknik dan metode yang digunakan antara lain:

Hacker / pembuat Trojan bisa melakukan akses ke computer yang menjadi korban Trojan secara remote. Trojan umumnya menggunakan teknik atau metode ini.

Jenis Trojan ini akan menangkap password yang diketikkan oleh sang korban yang kemudian dikirimkan melalui email tanpa sepengetahuan dari korban.

- Keystroke Logger (KeyLogger)

Trojan ini akan mencatat ketikan atau input melalui keyboard dan mengirimkannya via email ke hacker

Trojan ini bekerja seperti layaknya logic bomb artinya bisa diaktifkan oleh hacker untuk melakukan perusakan misalnya menghapus file-file dengan extention ini, exe dan sebagainya.

Trojan ini pada dasarnya digunakan untuk membuka atau mengaktifkan port 21 agar supaya hacker bisa masuk atau akses ke system tersebut melalui port 21 ini.

- Software Detection Killer

Trojan jenis ini cukup membuat para administrator repot karena mempunyai fungsi yang bisa mematikan program-program security seperti Zone Alarm, Norton Anti-Virus dan tool-tool security lainnya

Trojan ini berfungsi sebagai zombie atau DoS agent yang bisa diaktifkan sewaktu-waktu untuk digunakan menyerang computer lain.

Trojan ini memungkinkan hacker untuk membuat computer korban menjadi proxy server yang bisa digunakan untuk anonymous telnet, ICQ dan sebagainya. Dan bahkan melakukan belanja online dengan kartu kredit curian, sehingga yang terlacak nantinya adalah computer korban ini bukan computer hacker.

2. Worm

Worm adalah jenis virus yang tidak menginfeksi program lainnya. Ia membuat copy dirinya sendiri dan menginfeksi komputer lainnya (biasanya menggunakan hubungan jaringan) tetapi tidak mengkaitkan dirinya dengan program lainnya; akan tetapi sebuah worm dapat mengubah atau merusak file dan program.

cara penyebaran worm:

Worm menginfeksi host korban dan memasukkan kode program sebagai bagian dari program worm ke dalamnya. Kode tersebut dapat berupa kode mesin atau routine untuk menjalankan program lain yang sudah ada pada host korban. Dalam proses penyebarannya, worm harus mencari korban baru dan menginfeksi korban dengan salinan dirinya. Proses pendistribusian tersebut dapat berlangsung sebagai proses distribusi satuan (dari satu host ke host yang lain), atau sebagai proses distribusi masal (dari satu host ke banyak host).

Jenis- jenis Worm:

- WormE-mail

Merupakan jenis worm yang menyebar melalui e-mail. Worm ini bisa berupa suatu attachment atau e-mail yang berisi link dari website yang terinfeksi. Contoh worm ini, yaitu:

- Worm instant messaging

Worm ini mempunyai metode penyebaran tunggal. Mereka menyebar menggunakan aplikasi chatting (instant sessaging), seperti ICQ dan MSN dengan mengirimkan link yang mengarah pada website yang terinfeksi ke setiap orang yang berada dalam daftar. Perbedaan antara worm ini dengan worm e-mail terletak pada perantara yang digunakan.

3. Worm internet

Worm ini diciptakan oleh pembuatnya agar dapat melakukan:

a. Menyalin (copy) worm pada pusat jaringan (server).

b. Meng-exploit kelemahan dari sistem operasi untuk mengambil alih kontrol komputer dan/atau jaringan.

c. Mengambil alih jaringan publik.

d. Menumpang/menggunakan malware lain yang bertindak sebagai pembawa worm ini.

4. Worm IRC

Worm ini menargetkan pada channel chat. Worm ini juga menggunakan metode penyebaran dengan mengirim link yang mengarah pada website yang terinfeksi atau file yang terinfeksi, yang akan digunakan untuk menghubungi pengguna yang terinfeksi.

Mengapa memilih IRC sebagai media penyebarannya? Karena IRC memiliki kelebihan penulisan perintah-perintah DCC. File tersebut di set secara otomatis, sehingga virus dapat diantar melalui DCC. Untuk penguna IRC, jangan terima fail DCC dari orang yang tidak Anda kenal, karena orang yang tidak Anda kenal atau yang tidak Anda percayai bisa saja memberikan file berisi virus atau trojan.

5. Worm network file sharing (P2P worms)

Worm jenis ini akan menyalin (copy) dirinya sendiri pada shared folder, yang biasanya terletak pada komputer lokal. Setelah worm berhasil menyalin dirinya dengan nama yang tampak tak berbahaya pada suatu shared folder, maka jaringan P2P akan diambil alihnya.